Zkušenosti s šifrováním disku nástrojem TrueCrypt

Před časem jsem se zmínil, že jsem začal používat šifrování celého pevného disku pomocí nástroje TrueCrypt. Teď už by to mělo být více než rok. Na Internetu není moc českých článků o zkušenostech s šifrováním oddílů se systémem na obyčejných noteboocích a dotazy k tématu, které mi lidé kladou, se často opakují, takže jsem se dokopal a aspoň základní zkušenosti sepsal. Určitě to není na škodu, protože zejména v souvislosti s notebooky je bezpečnost dat velmi diskutované téma.

Proč šifrovat?

Hlavní důvod je samozřejmě ochrana soukromí. Je jedno, zda na svém notebooku používate heslo v operačním systému, heslo disku (ATA Password), nebo máte zaheslovaný BIOS (User/Supervisor Password), pokud nemáte data šifrovaná, lze se k nim extrémně snadno dostat. Pevný disk stačí vyjmout a připojit ho k jinému počítači. Zaheslování elektroniky běžného disku je jen iluze bezpečnosti, neboť přes různé ATA terminály můžete heslo snadno vyčíst a zrušit. Nastavená práva čtení/zápisu v OS jsou po připojení do jiného počítače také jen otázkou několika kliknutí (případně chmod/chown).

Vlastní motivace

K šifrování jsem se rozhodl těsně před odjezdem do Belgie. Nevěděl jsem, co čekat od neznámého prostředí, letištních kontrol a ponechávání notebooků na pokoji (samozřejmě teď už vím, že tam průměrný učitel IT v master oboru neumí ani připojit projektor, ale to je jiný příběh). Mít disk zašifrovaný je prostě jistota, že získání dat je pro běžného poučeného uživatele nereálné a pro profíka nesrovnatelně složitější.

Druhým motivačním faktorem byla zvědavost. Šifrování celého disku jsem na notebooku nikdy neměl a zajímalo mě, jaká omezení něco takového přináší. Zmiňovaly se v podstatě dvě – nižší rychlost a možné problémy s obnovením, pokud se disk poškodí. Chtěl jsem si vyzkoušet, zda jsou tato omezení opravdu tak vážná, anebo dnes nestojí za řeč.

Testované stroje

Prvním pokusným králíkem byl Lenovo ThinkPad X200 (Core 2 Duo P8600 2,53GHz, 3GB RAM, 64GB SSD) a v těsném závěsu došlo k šifrování ještě notebooků Lenovo ThinkPad R61 (Core 2 Duo T8100, 2,1GHz, 3GB RAM, 64GB SSD) a Acer Aspire 5943G (Core i7 720QM 1,6GHz, 8GB RAM, 640GB HDD). ThinkPad X200 jsem o Vánocích vracel a tak nebyl čas k zevrubnějšímu zkoumání, ale zkušenosti se shodují s ThinkPadem R61, takže to není tak velká škoda. Druhý a třetí notebook se používají s šifrovanými disky dodnes.

Jak zašifrovat?

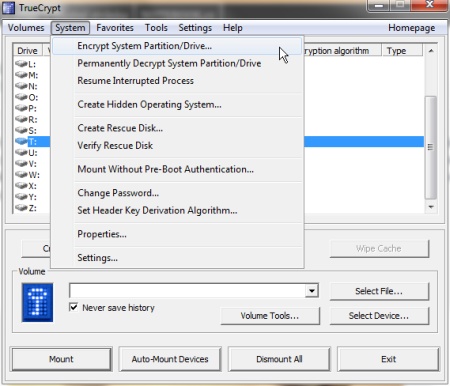

Zašifrovat disk dnes zvládne asi úplně každý. Není nutné provádět nějaké složité zásahy do počítače a není nutné přeinstalovat operační systém. Stačí nainstalovat aktuální verzi TrueCryptu (dostupná pro všechny běžně používané platformy). Když jej následně spustíte a vyberete v menu volbu zašifrování systémového oddílu, vyskočí na vás průvodce, ve kterém je všechno přehledně vysvětleno.

Na jednom z počítačů jsem zašifroval celý disk (beztak na něm byl jen jediný oddíl), ale u druhého jsem zvolil jen hlavní oddíl, aby z praktických důvodů zůstal oddíl s obnovou systému do továrního stavu nedotčený.

Typ šifrování jsem na všech počítačích zvolil AES (tedy výchozí). Pokud chcete notebook opravdu používat, nemějte tu velké oči. Pokud zvolíte příliš silnou šifru, dočkáte se především výrazného zpomalení počítače. Přímo ve výběru si můžete udělat test rychlosti, abyste viděli, jak rychle procesor šifru dokáže zpracovat (pozor, výsledné hodnoty však odpovídají situaci, kdy procesor nedělá nic jiného).

Máte-li procesor s akcelerací AES-NI, bude výkonová ztráta proti přímému čtení minimální. S výjimkou lepších business notebooků však procesor s akcelerací šifrování běžně nenajdete. Sám mám doma dvě Core i7 (720QM a 2630QM*), ale bohužel jde o jediné dvě Core i7, které AES-NI nemají – Intel je schválně do nejlevnějších čtyřjádrových modelů nedal a to jsou ty modely, které pak najdete v běžných (multimediálních) noteboocích.

(* Dodatek: Intel nedávno upravil specifikaci a všechna Sandy-Bridge Core i7 mají podporu AES-NI, ale aby fungovala, musí vydat výrobce notebooku nový BIOS, takže u multimediálních notebooků si nedělejte naděje.)

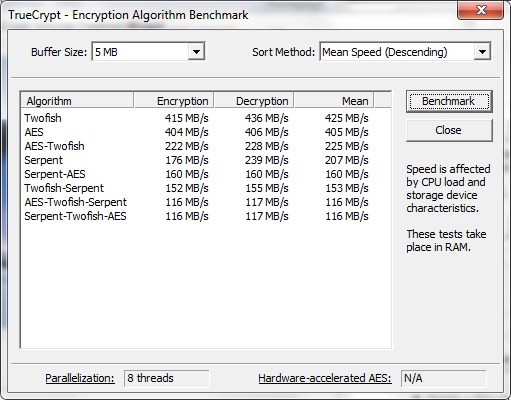

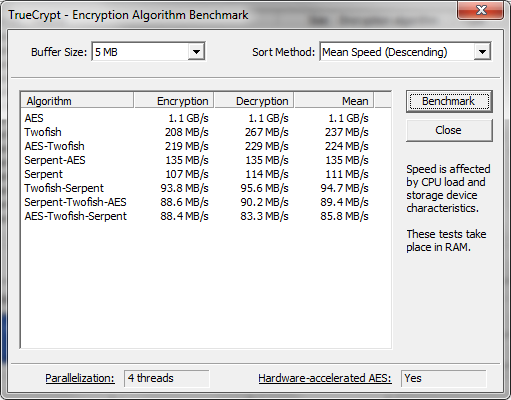

Pojďme se podívat, na rychlost šifrování se soudobým čtyřjádrem Core i7-2630QM (výchozí frekvence 2,0 GHz, TurboBoost až 2,9 GHz):

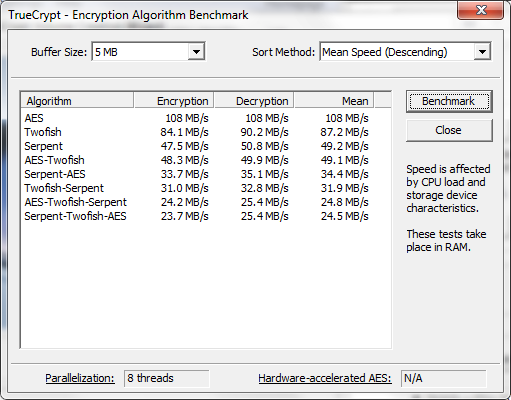

Výsledek okolo 400 MB/s by neměl ani v nejmenším omezovat při rychlosti dnešních disků. Musíte ovšem počítat s tím, že procesor může být vytížený jinými úlohami, nebo vedou jiné důvody (později vysvětlím) proč se nepoužijí všechna jádra. Při omezení na jedno logické jádro se rychlosti značně sníží:

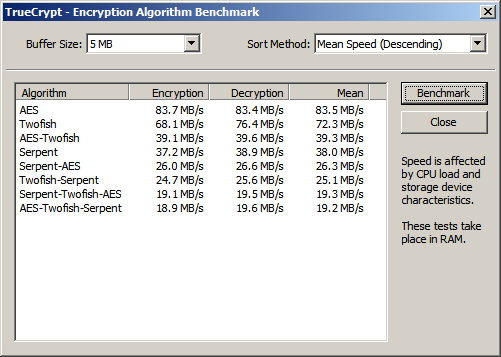

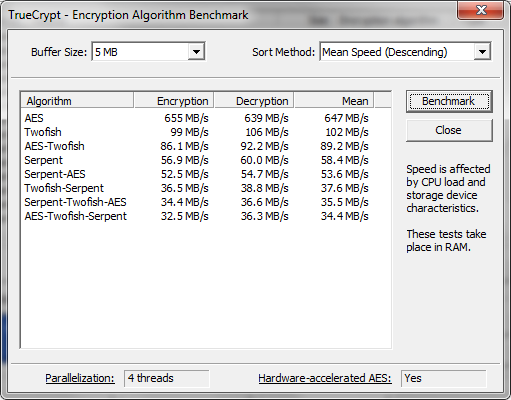

Zde už jsme tak s rychlostí na hraně, aby ještě zpomalení u běžného plotnového disku nebylo znatelné. Starší procesor Core i7 720QM je přibližně o 10% na jádro pomalejší, což není o tolik horší. Nepočítám však s tím, že by všichni měli nejnovější notebooky s čtyřjádrovými procesory. Podívejme se na rychlost dvoujádrového Core2 Duo T8100 běžícího na 2,1 GHz:

A teď ještě výkon s jedním jádrem:

Máte-li v plánu využívat počítač k náročným úlohám a víte, že disk i procesor budou často vytěžovány, doporučuju při koupi nového notebooku investovat do konfigurace s procesorem, který AES akceleruje. Zde můžete vidět rozdíl výkonu (při použití dvoujádrového Core i7 2620M):

…a pro jedno jádro:

Proces šifrování

Jakmile zvolíte všechny důležité parametry, dojde k testovacímu uložení zavaděče TrueCryptu do MBR a následnému testu z bezpečnostních důvodů. Kvůli testu je tedy nutný restart. Pokud vše proběhne v pořádku a počítač nabootuje, může se začít s šifrováním. To probíhá za chodu systému. Můžete tedy šifrovat a během toho ještě normálně pracovat. Pokud zrovna potřebujete výkon, můžete šifrování pozastavit a případně dočasně úplně přerušit. Zde už nemůže být TrueCrypt uživatelsky přívětivější.

Celý proces trvá v závislosti na velikosti a rychlosti disku od půl hodiny do několika hodin.

Zadávání hesla

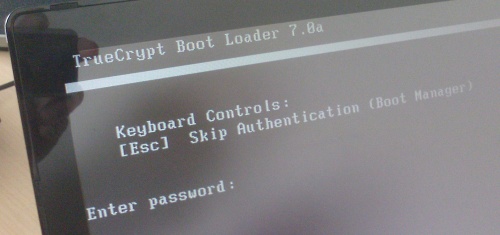

K zadávání hesla dochází po proběhnutí POST sekvence BIOSu, těsně před zavedením operačního systému. TrueCrypt má zavaděč uložený v MBR (zachycuje ho fotka v úvodu článku).

Jakmile heslo zadáte, systém začne startovat stejně jako předtím s tím, že šifrovací klíč je již uložen v RAM (případně v registru procesoru, pokud máte procesor s AES-NI) a načítání probíhá z šifrovaného oddílu.

Heslo se zadává vždy při čistém zapnutí počítače a obnovení z hibernace, protože pro zavaděč jsou oba případy shodné. Systém se vás na něj neptá pouze při režimu spánku (úsporném režimu, pro uživatele Windows XP), kdy se fakticky nic nevypnulo a vše se stále drží v RAM.

Zadat například 30místné heslo není pro každého otázkou okamžiku, takže se časem naučíte počítač na cestách pouze uspávat a hibernaci používat pouze v případech, kdy jej opouštíte na delší dobu.

Největší zpomalení – hibernace

S hibernací se váže další problém, který se projevil na všech testovaných počítačích. Nevím, zda TrueCrypt při procesech hibernace (doba, kdy už je zhasnutý displej) a především obnovení z ní (doba, kdy se zobrazuje logo Windows na černém podkladu) používá jiný režim práce s diskem, ale oba trvají výrazně déle. Co předtím trvalo 20 sekund, teď trvá klidně minutu. To vás naučí pouze uspávat ještě víc než zadávání dlouhého hesla.

V současnosti tento problém považuju za jediný případ, kdy TrueCrypt znamená výraznější omezení pohodlí.

Rychlost obnovení:

- Acer Aspire 5943G (Core i7 720QM, 8GB RAM, 640GB HDD) = 1:07

- Lenovo ThinkPad R61 (Core2 Duo T8100, 3GB RAM, 64GB SSD) = 0:32

Pro srovnání, HP Pavilion dv7-6110ec (Core i7 2630QM, 6GB RAM, 750GB HDD) se z hibernace obnoví za 15 sekund a sestavy z SSD to zvládají pod 10 sekund.

Občasné krátké zadrhnutí

Jeden drobný nedostatek se projevil pouze na notebooku s plotnovým diskem. Občas bylo znát kratičké zadrhnutí disku při čtení, trvající maximálně půl sekundy. Skoro jsem měl pocit, jako by se disk v tu chvíli úplně zastavil a čekalo se na jeho opětovné rozjetí. Buď jde o nějaké nedorozumění s TrueCryptem, anebo je to nějaká podivná šetřící technologie ve firmware disku (WDC). Nicméně jsem již někde dříve četl, že se něco podobného stalo i jiným.

Tak, či onak nejde o nic závažného. Píšu to spíš pro informaci. Pohodlí při práci to totiž nijak neovlivní (nebo aspoň ne tak, aby mi to vadilo). U konfigurací s SSD nic podobného nebylo poznat – buď se to vůbec neděje, nebo je zásek příliš krátký na to, abych ho zpozoroval (však taky odezvy SSD jsou řádově kratší).

Brutální snížení rychlosti plotnového disku v zátěži

Další problém se týká opět plotnového disku a je rozhodně závažnější. Naštěstí má také rychlé a jednoduché řešení. U Aceru s plotnovým diskem se po určitém čase začal výrazně zpomalovat disk při libovolném delším čtení nebo zápisu. Stačilo kopírovat data z jiného disku po USB a po půl minutě začaly klesat rychlosti pod 3 MB/s. Podobný problém nastal hlavně po probuzení z hibernace, kdy systém postupně načítá všechny prefetch nesmysly a všechno to, co z RAM před hibernací pro jistotu rovnou zahodil.

Výsledný dojem z rychlosti je asi jako u staršího ULV notebooku s 1,8″ diskem a Windows Vista – prostě tragédie, pokud nemáte počítač jen na hry (kde to kupodivu není problém), kancelařinu a procházení webových stránek.

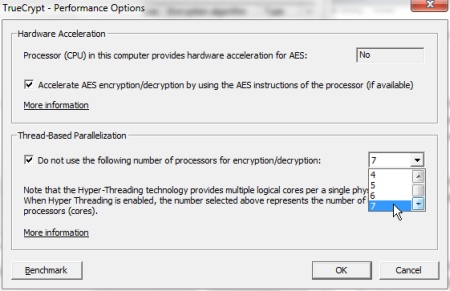

Nevím, jestli se to děje na všech počítačích a nejsem si ani jist, zda to tak bylo hned, nebo až po měsících používání. Řešením je omezení TrueCryptu pouze na jedno jádro procesoru (Menu->Settings->Performance…):

Že by tato volba mohla pomoct, jsem si domyslel ve chvíli, kdy jsem monitoroval činnost disku a zjistil jsem, že za zpomalení může brutální seekování pevného disku (pohyb hlavičky sem a tam). Nestudoval jsem, jak přesně TrueCrypt při více vláknech k disku přistupuje, ale problém s novým nastavením (a vynuceným restartem) okamžitě zmizel. Nejspíš jde o kombinaci více chyb na obou stranách (TrueCrypt i OS).

U SSD jsem nic podobného nepocítil, ale opět může být důvodem výrazně vyšší rychlost, resp. řádově nižší přístupová doba.

Nepoužitelný počítač po probuzení z hibernace

Tohle možná ani nesouvisí přímo s TrueCryptem, ale při nižších rychlostech práce s diskem se problém logicky projevuje o to intenzivněji. Na Aceru (kde je pouze plotnový disk) jsem měl problém, že systém po probuzení z hibernace dřel disk klidně tři minuty, během kterých bylo pohodlí práce s počítačem značně omezeno. Resource Monitor mi prozradil, že není problém v rychlosti čtení dat, ale v objemu načítaných dat.

Vychytaná služba SuperFetch ve Windows Vista/7 se snaží načítat do RAM data, která si myslí, že budete potřebovat. Bohužel někdy se umí zbláznit (zejména u strojů s hodně RAM), takže po probuzení z hibernace začne načítat třeba 1,5GB film, který jste si zrovna včera stáhli, k tomu několik alb v MP3 a hromadu nesmyslů. Samotná idea načíst něco dopředu je podle mě v pořádku, ale určitě by taková služba neměla bránit plynulému načítání aplikací a dat, které uživatel zrovna potřebuje.

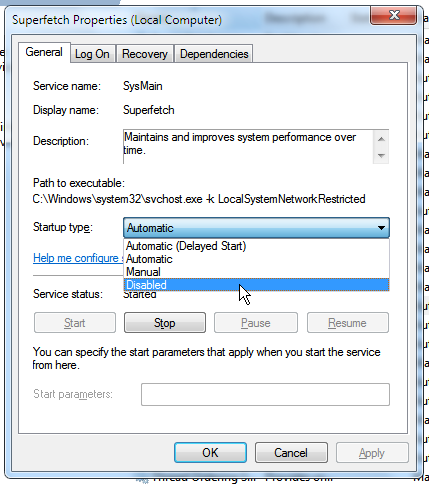

Nejsnazším řešením je vypnutí služby SuperFetch. To provedete pravým tlačítkem myši na Tento počítač a zvolení Spravovat. V levém sloupci najdete Služby a aplikace a zde vyberete Služby. Po výběru služby SuperFetch a stisku klávesy Enter si můžete zvolit stav služby po spuštění. Pokud ji nechcete, vyberte zakázáno (možná se český překlad liší, nemám u sebe českou variantu Windows):

Po vypnutí SuperFetch tak trochu degradujete systém na Windows XP, jelikož vše načítá až v důsledku uživatelské akce. Pokud se nechcete přednačítání vzdát úplně, můžete chování služby místo vypnutí upravit v registrech na adrese:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management\PrefetchParameters

Hodnota 0 dělá to samé co vypnutí služby, 1 znamená načítání pouze aplikací, 2 načítání pouze spouštěcích souborů a 3 je načítání všeho (výchozí). Nezkoušel jsem experimentovat, která volba je nejlepší, neboť pro mé používání daného notebooku je nejšikovnější nic dopředu nenačítat.

U notebooku s SSD jsem službu nechal zapnutou a žádné zpomalení nezpůsobuje. Důvodem je rychlejší disk v kombinaci s výrazně menší operační pamětí.

Zkušenosti s rychlostí při práci v systému

Po vyřešení předchozích problémů mohu říct, že na všech systémech je rychlost práce dostatečná pro všechnu běžnou práci. V případě SSD a trochu rychlejšího procesoru prakticky nemáte šanci pocítit zpomalení. U pomalých disků zpomalení je patrné a překvapivě se tento týká i systémů s rychlými procesory Core i7 (nezkoušel jsem takové, které mají podporu AES-NI).

Zvýšení spotřeby jsem si nevšiml, ačkoli nepochybuju, že pokud bych nedělal nic jiného než kopírování, šel by rozdíl naměřit, protože při plné rychlosti kopírování (například z jiného disku po USB 3.0, eSATA, nebo GLAN) je procesor vytížený. Při běžném zatížení však nevnímám žádný rozdíl ve výdrži baterie, ani četnosti spouštění ventilátoru.

Nejstarší z testovaných – ThinkPad R61 – je i přes svůj pomalý procesor stále při práci ve Windows 7 podstatně svižnější než novější notebooky s plotnovým diskem bez šifrování, takže TrueCrypt vás nepřipraví o výhody SSD. Slabý procesor omezil pouze maximální přenosové rychlosti, ale ty v praxi nejsou tím hlavním důvodem, proč je s SSD systém tak svižný – hlavní výhoda je v práci s malými bloky dat a nízké přístupové době, kde se snížení výkonu moc neprojevilo. Že nekopíruju rychlostí 180 MB/s mi žíly netrhá – ostatně v ThinkPadu je nejrychlejším rozhraním gigabitový ethernet a u něj se v praxi přes 80 MB/s stejně nejde.

Jediným v praxi pocítitelným nedostatkem tak zůstává delší probouzení z hibernace.

Závěrem

TrueCrypt je skvělý nástroj, který se mi v praxi osvědčil. Je jednoduchý a běží na všech platformách. V současné době mám dva ze čtyř svých notebooků kompletně šifrované a k tomu ještě šifruji externí disky se zálohami. Ne snad, že bych si skladoval nějaká vyloženě závadná data, ale když na to přijde, na disku mám mailovou korespondenci za posledních asi 11 let, všemožná hesla a klíče a podobná data, která nepotřebuji (byť nechtěně) sdílet se světem. Vyšší bezpečnost mi dokáže vyvážit i to snížení rychlosti práce s diskem.

Šifrování samozřejmě není pro každého. Pokud moc nevíte, co děláte, raději se do ničeho nepouštějte. Když si totiž nikam neuložíte záchranný klíč (vygenerovaný při prvotním zašifrování) a zapomenete heslo, už vám z disku data nikdo nevydoluje. Také je dobré přemýšlet nad tím, zda potřebujete šifrovat celý disk a zda by vám nestačil šifrovaný jen jeden oddíl s daty (s přesunutím všech dat aplikací jako webový prohlížeč a poštovní klient).

Dále by bylo dobré dodat, že šifrování je z hlediska dobrého zabezpečení podmínka nutná, nikoli postačující. Stále je potřeba být na pozoru před Evil Maid útoky a Firewire, případně PCI BIOS hacky. O tom třeba někdy příště.

1. me2d09 27.9.2011 14:13:38

Výborný článek. O trochu více než rok používám BitLocker (hp nc6400, core2 T7200, SSD), žádné testy jsem ale nedělal, tak netuším jestli se něco zpomaluje (rozhodně jsem si toho nevšiml). Zajímalo by mě srovnání těchto technologií.

2. swarm 27.9.2011 16:29:31

[1] S BitLockerem nemohu srovnávat, neboť jej MS nabízí jen v předražené edici Ultimate, a pro většinu lidí je tak úplně mimo mísu.

3. Gersa 27.9.2011 17:02:46

Co sifrovani primo na urovni disku? Mam dojem ze nektere SSD, respektive radice, maji HW podporu sifrovani disku.

Muze mi to nekdo portvrdit/vyvratit, pripadne doplnit me chabe znalosti?

4. swarm 27.9.2011 17:17:21

[3] Ano, některé mají, ale ne vždy je to zárukou stejné bezpečnosti jako v případě TrueCryptu. Budu se tomu věnovat v nějakém z dalších článků, až mi od Intelu dorazí na dlouhodobý test jejich 300GB SSD s FDE.

5. Chatumbabub 27.9.2011 21:27:41

Diky za clanek. Jen se chci zeptat, jak jsi zjistil co prefetch nacita?

6. trAble 28.9.2011 8:35:24

A co Client Security Solution přímo od Lenova (ThinkVantage)? To by mělo také nabízet šifrování disku, navíc ve spolupráci s čtečkou otisků…

7. Kubaiss 28.9.2011 21:08:25

Já šifruji akorát datové oddílu. Hlavní oddíl se systémem ne. Jsem s tímto řešením spokojený a je i snadná záloha, že celý oddíl zazálohuji archivací jednoho souboru.

8. Warcz 29.9.2011 12:52:22

Jak moc je bezpečné šifrování disku na TP R400 v Biosu ?

9. swarm 29.9.2011 12:57:43

[5] Tento počítač -> Spravovat -> Výkon (nabídka vlevo) -> „Spustit program sledování prostředků“ -> Záložka disk. Sleduje se to, kam přistupuje „LocalSystemNetworkRestricted“.

[6] Nevím o tom, že by Lenovo opravdové šifrování disku v ThinkVantage nabízelo. Co si pamatuju, tak tam nic takového nemá.

[8] Záleží na disku, který tam máš. Tomu, co je v BIOSu, se říká ATA password a slouží to jen jako univerzální předání hesla pevnému disku. Je pak jen na něm, co s ním udělá.

Pokud sis nepřiplácel za FDE disk, bude pouze zablokovaná elektronika disku. Samostná data jsou však uložena nešifrovaná. U běžného disku se dá tento prvek zabezpečení obejít bez HW úprav, ale manuály tu (záměrně) psát nebudu.

10. kubisz 30.9.2011 10:57:36

A dokaze nejak truecrypt vyuzit vestveneho TPM cipu, nebo se jedna o zcela odlisne principy? Diky.

11. xenahematom 30.9.2011 13:07:28

Je to zcela odlišný princip. TPM Truecrypt vůbec netankuje:)

Jinak za vyzkoušení určitě stojí i PGP Whole Disk Encryption, docela masivní řešení.

12. swarm 30.9.2011 21:22:43

[10] Nevím, jak to přesně myslíš s těmi odlišnými principy. TPM neslouží k šifrování, ale pouze k uchování šifrovacích klíčů. TrueCrypt však této možnosti nevyužívá, i když by pomohla v určitých případech předejít útoku.

Btw věděli jste, že třeba v Rusku a v Číně jsou TPM čipy v noteboocích zakázané? (resp. vozí se tam jen verze bez nich)

13. Jirka 1.10.2011 0:51:57

Kdyby jenom TPM. Ony tam jsou zakazane i AES-NI – takze tam se zadna akcelerace sifrovani nekona…

14. AG 1.10.2011 20:23:38

Zaujimalo by ma, daju sa sifrovane particie normalne upravovat Partition Masterom a podobne? Alebo na to treba disk najprv odsifrovat?

Za druhe, da sa sifrovat linuxova particia so swapom? :) TrueCryptom asi nie, na Linuxe pouziva system virtualneho FS, ale z hladiska bezpecnosti dost validna otazka, myslim…

Inak bolo by zaujimave nejako vyskusat, ako sa daju sifrovane data obnovit po poskodeni…

15. kubisz 3.10.2011 8:31:46

[12] Hm, nevim proc, dycky sem si myslel, ze TPM slouzi prave i k akceleraci sifrovani. Diky.

16. Radek 3.10.2011 20:26:12

Zdravím,

truecrypt jsem také provozoval na Thinkpadu R61 (AES, pouze systémový oddíl), ale všiml jsem si, že při vyšším vytížení zdrojů systému celkem klesá odezva a vůbec vše trvá o dost déle. (Nejhorší je na tom asi MS SQL Server a práce v Netbeans)

Hledal jsem tak internetu, jestli není něco, co tak nezatěžuje notebook a nakonec jsem našel celkem zajímavé srovnání Truecrypt s Disk Cryptor.

Disk Cryptor vycházel v testech lépe co se týče odezvy a hůře při kopírování obřích souborů (tedy ne random access).

Zkusil jsem jej proto nainstalovat a provoz systému je pozorovatelně rychlejší. Jak jsem si u truecryptu všímal občasné zasekanosti, tak u Disk Cryptoru se nic podobného nevyskytuje. Dokonce i čas startu systému (z vypnutého režimu) byl o trochu rychlejší. Databázi jsem projistotu přetáhl na nezašifrovanou partition, ale vše ostatní je stále na šifrovaném hlavním oddílu a nevšiml jsem si žádného zpomalení. V Disk Cryptoru je nejvýkonnější šifrování pomocí Serpent (akcelerace pomocí SSE2), kdy v jejich benchmarku dává cca 200MB/s oproti 170 u AES na core2duo T8100.

Za mě mohu doporučit na všechny stroje, které nemají HW akceleraci AES-NI.

Disk cryptor má jen nevýhodu ve velmi dlouhé obnově z hibernace a podporou jen windows. Výhodu oproti Truecrypt má ještě v tom, že má šifrování implementované transparentně a lze disk přímo zálohovat (detaily neznám, ale četl jsem to někde na fóru)

17. Radek Hulán 3.10.2011 23:45:57

Co jsem testoval 3 roky dozadu, tak TrueCrypt byl strašný, nestabilní, pomalý, občasné 10-20 sekundové pauzy a občas náhodné soubory nulové délky.

BitLocker nemá žádný z těchto problémů, je možné jej navázat na TPM chipset, ten zaheslovat pomocí čtečky otisků prstů, zároveň to spojit jako heslo do Windows, a člověk má pohodlné, rychlé a bezpečné šifrování / jen přetáhe prst a má přístup k BIOSu/disku/svému Window účtu.

Za ten upgrade na Win 7 Ultimate / Enterprise to stojí. Microsoft přece jenom ví lépe, jak takto nízkoúrovňovou službu naprogramovat.

http://myego.cz/item/microsoft-bitlocker-je-mnohem-rychlejsi-nez-truecrypt

18. Radek Hulán 3.10.2011 23:47:34

Jinak Bitlocker + šifrované SSD (!) + šifrovaný HDD + TPM + procesor i5 s AES-NI podporou = jednotky procent ztráty výkonu. Příjemně zanedbatelné.

19. swarm 4.10.2011 9:58:35

[17] „Co jsem testoval 3 roky dozadu, tak TrueCrypt byl strašný, nestabilní, pomalý, občasné 10-20 sekundové pauzy a občas náhodné soubory nulové délky.“

Žádnou nestabilitu, dlouhé záseky, či snad problémy se zápisem jsem během ročního testování na několika discích (používám to i na externích) nezaznamenal.

20. Warcz 9.10.2011 13:42:39

Swarm mam SSD OCZ Vertex2 a Seagate 250Gb. U obou mam zapnute šifrovani

21. Chatumbabub 9.10.2011 20:05:33

Pouzivam Intel SSD 320 120GB na starsim R500 s C2D a mam nastaveno ATA password + otisk prstu. Da se tak dosahnout velmi dobreho(AES) zabezpeceni bez ztraty vykonu a bez nutnosti procesoru s AES-NI. V kombinaci se cteckou otisku prstu navic i velmi pohodlneho.

22. Zdenda 23.6.2012 10:07:55

Měl bych jeden dotaz, když si vytvořím TrueCryptem kontejner o velikosti 200GB kde budu mít uloženo mnoho fotek a videí a náhodou se něco pokazí v kontejneru – např vadný cluster na disku, bude pak možno přehrát ostatní videa v kontejneru, nebo bude celý kontejner nefunkční? Mám obavy abych pak při nějaké takové-to chybě nepřišel o všechny data které jsou zašifrovaná v kontejneru.

23. xena 24.6.2012 13:01:24

Mělo by stačit si zálohovat hlavičku TC kontejneru a v případě problému ji obnovit. Pak budou nečitelná jen poškozená data. Samozřejmě je nejlepší zálohovat celý kontejner.

24. kecinzer 10.7.2012 18:41:30

Dnes jsem se rozhodl také TrueCrypt vyzkoušet. Dříve jsem používal BitLocker, ale nebyl jsem s ním příliš spokojen – omezené možnosti nastavení odemykání, nepřenositelné atd.

Mám CPU s AES instrukcemi. Intel SSD 320 80GB disk a 5400 ot. 750 GB disk na data (v NB Pavilion DV7).

Zašifrování systémového disku bylo celkem rychlé (cca. do hodiny). Ale datový disk se mi šifruje pekelně dlouho – odhad je 16 hodin. Přijde mi to docela dost, na to, že mám šifrování akcelerované (dle testu 3GB/s).

Je to normální, nebo dělám něco špatně?

25. swarm 10.7.2012 20:39:24

[24] Problém je, že ten datový disk v průměru zvládne zapisovat třeba 60 MB/s, takže limitem není CPU. SSD Intel 320 může zapisovat třeba ~200 MB/s a je 10x menší, takže rychlost odpovídá.

26. trifid 7.11.2012 15:51:37

Může mi někdo poradit, na kolik mám nastavit Buffer ? diky

27. kecinzer 12.11.2012 11:35:41

S přechodem na WIN 8 Pro, které mají integrovaný BitLocker začínám uvažovat o přechodu z TruCryptu.

I když jsem s TC neměl žádné problémy, nelíbí se mi na něm několik věcí. Jednak je to netransparentnost – zašifrovaný datový disk vidím v partition manageru jako „RAW“. A pak menší nedotaženost – jako je omezený zavaděč či nepodpora TRIM na systémově zašifrovaném disku.

Dost mě také zklamala metoda dešifrování datového disku – je třeba data někam odlít a smazat oddíl.

Poslední věcí která je zápor jen u mě je nutnost zadávat hesla při každém bootu – bohužel můj NB nepodporuje zobrazení BIOSU a průběhu bootování na ext. displeji, takže musím heslo zadávat poslepu. S BitLockerem a použitím USB klíče nemusím nic zadávat.

28. Petr 8.9.2013 15:08:56

Prosím, jak postupovat, když bych chtěl přeinstalovat OS? Mám tři šifrované logické jednotky. Znamená to, odheslovat, přeinstalovat OS, nainstalovat Truecrypt a znovu zaheslovat?

Díky za příspěvky.

29. swarm 8.9.2013 23:04:58

[28] Ne, nemusíš s nimi dělat nic. Nech je zašifrované a po přeinstalování je stačí pouze přimountovat.

30. Honza 8.10.2013 9:03:25

Prosím o informaci

1. zda uživatel, který vytváří šifrovaný soubor, nebo jej má používat musí mít práva administrátora

2. zda je ke spuštění TrueCrypt potřebné oprávnění administrátora,

3. zda je možno, aby více uživatelů (bez administrátorských práv)mohlo vytvářet, případně užívat každý svůj šifrovaný soubor.

31. swarm 8.10.2013 20:39:18

[30] Nemám vyzkoušeno, jak se to chová bez admin oprávnění. Nejlepší bude, když to rovnou vyzkoušíš. TrueCrypt je malý prográmek a na zkoušku si můžeš vytvářet šifrované kontejnery ve formě souborů, aniž by hrozilo, že se něco pokazí.

32. Antos 26.12.2013 10:55:19

Hmm, ale jak zaheslovat disk jsem se tu tedy nedocetl..

33. swarm 27.12.2013 17:16:42

[32] Doporučuju přečíst celý článek a ne jen nadpis.

34. Vilo 1.1.2015 2:59:17

Jsem si vytvořil svazek a teď ho nechci v programu to dešifrovat nejde tak mám zašifrovaných 200 giga super nevím proč někdo něco chválí a nenapíše jak z toho ven

35. swarm 1.1.2015 12:03:53

[34] Chtělo by to přepsat do češtiny, abychom mohli lépe pochopit obsah sdělení. Každopádně dešifrování se dělá v tom programu TrueCrypt a těch voleb v menu neni tak moc, aby se to tam nedalo najít.

36. nevim jak se jmenuju 12.2.2015 17:48:48

Kdyby zajimalo nekoho neco podobneho na Androidu, tak jsem pouzival boxcryptor. Je free, nedela „kontejnery“, placena verze umi trochu vic, funguje i na obycejnejsich a starsich telefonech a tabletech.

Samotny android umi zasifrovat celej os, ne vsechny andoid zarizeni maj defaultne povoleny, nektery to neumi, mozna s alternativnim droidem.

Kdyz si prectete na netu recenze k sifrovani droidu, tak vetsina zarizeni se dost zpomali, nekdy se sekaji, jsou nestabilni. Vhodnym modelem i po hw strance se jevi Nexus 5 a tablety Nexus, navic k nim je ultimatni root soft se kterym se daj zalohovat firmware a nastavit spoustu veci. U sifrovani android devices bacha na root a odemceny bootloader, firmware se takto upravenych zarizeni da lehko vyzalohovat v recovery mode a data se stavaji snadno pristupnymi pro nenechavce.

37. Dawe 27.2.2015 12:42:22

Všechno je to k ničemu, protože když zadáš heslo, odšifruje se ti celej disk a pak se dá cokoliv napadnout přes NET. Jediné dobré je při krádeži Pak to má význam.

38. nevim jak se menuju 14.7.2015 10:08:01

Koukam, ten R61 ma stejny cpu jako white macbook.

Ma někdo zkušenost s Veracryptem poté, co truecrypt oficiálně skončil?

Vím, že tohle neni nejnovější příspěvek, ale téma šifrování je stále aktuální, nechtěl by autor napsat novější příspěvek na blog?

39. swarm 17.7.2015 23:43:55

[38] Pořád používám TrueCrypt (starší verzi). Ty další alternativy po incidentu jsem už nezkoušel.

Aktuálně další článek na podobné téma nechystám. Snad časem, až bude víc času na cokoli, co potřebuje větší zkoumání.